Les sept couches de la cybersécurité : Un cadre complet pour la protection des informations et des systèmes

La cybersécurité est un aspect de plus en plus critique et complexe du monde numérique. Face à la montée des cybermenaces sophistiquées, les organisations et les particuliers doivent prendre des mesures proactives pour protéger leurs systèmes et leurs données contre les accès non autorisés, les dommages ou le vol.

Cet article explore le concept des "sept couches de cybersécurité", un cadre complet qui fournit une approche structurée de la protection des informations et des systèmes contre les divers risques cybernétiques. En outre, nous verrons comment Connect-i peut contribuer à renforcer la sécurité grâce à des services de test de pénétration, vous permettant d'identifier et de corriger les vulnérabilités avant que des acteurs malveillants ne les exploitent.

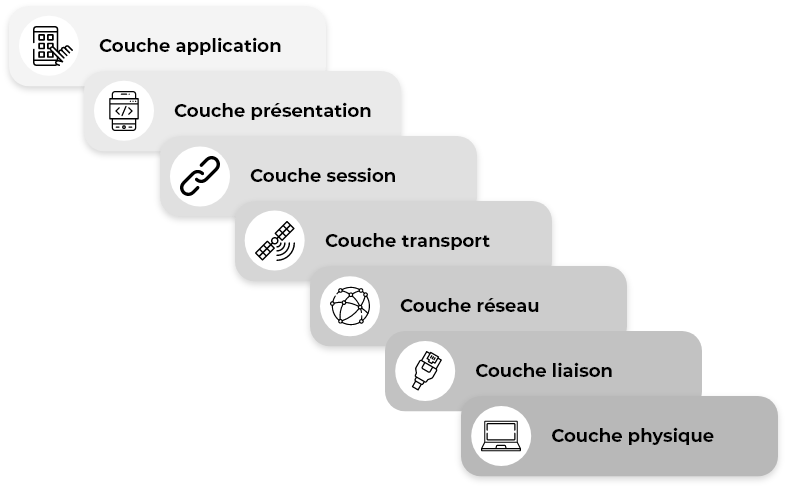

Comprendre le modèle OSI

Avant d'aborder les sept couches de la cybersécurité, il est essentiel de comprendre le modèle d'interconnexion des systèmes ouverts (OSI). Élaboré par l'Organisation internationale de normalisation (ISO), le modèle OSI sert de cadre conceptuel à la communication entre systèmes informatiques sur un réseau à l'aide de protocoles standard.

Ce modèle divise le processus de communication en sept couches d'abstraction, chacune ayant une fonction et une responsabilité spécifiques. En fournissant un langage et un cadre communs, le modèle OSI assure l'interopérabilité et la compatibilité entre différents systèmes et réseaux, ce qui en fait un modèle largement utilisé et référencé dans le domaine des technologies de l'information.

Les sept couches de la cybersécurité

La cybersécurité comprend un ensemble de mesures de protection qui peuvent être appliquées à différents niveaux ou domaines pour sécuriser les informations et les systèmes contre diverses cybermenaces. Parmi les différents cadres et modèles disponibles, les "sept couches de cybersécurité" basées sur le modèle OSI sont l'un des plus courants.

Chaque couche représente un aspect distinct de la sécurité. Examinons-les de plus près :

Couche physique

La couche physique se concentre sur la sécurisation des composants physiques d'un système ou d'un réseau, tels que les serveurs, les routeurs, les commutateurs et les câbles. Les mesures prises à ce niveau comprennent le contrôle de l'accès physique, l'installation de systèmes de surveillance et la prévention du vol ou des dommages.

Couche liaison de données

La couche liaison de données assure la sécurité des transmissions de données entre des nœuds de réseau voisins. Des techniques telles que le cryptage, le contrôle d'accès et la validation des données sont utilisées pour maintenir l'intégrité et la confidentialité des données pendant la transmission.

Couche réseau

La couche réseau traite de la sécurisation des communications réseau et de l'adressage logique. Les pare-feu, les systèmes de détection d'intrusion (IDS) et les réseaux privés virtuels (VPN) sont utilisés pour se protéger contre les accès non autorisés et les attaques basées sur le réseau, et pour garantir un routage sécurisé.

Couche transport

La couche transport assure un transfert de données fiable et sécurisé entre les systèmes finaux. Des protocoles de cryptage tels que Transport Layer Security (TLS) et Secure Sockets Layer (SSL) sont couramment mis en œuvre au niveau de cette couche pour garantir l'intégrité, la confidentialité et l'authenticité des données.

Couche session

La couche session gère et maintient les sessions de communication entre les applications. Elle établit, maintient et termine les connexions entre les systèmes en toute sécurité. Des mesures telles que l'authentification, le cryptage et la gestion des sessions empêchent tout accès non autorisé et tout détournement de session.

Couche de présentation

La couche de présentation se concentre sur l'interprétation et le formatage des données afin d'assurer leur compréhension par le système récepteur. Des techniques telles que le cryptage, la compression et la transformation des données sont employées à ce niveau pour protéger les données contre la manipulation et l'accès non autorisé.

Couche application

La couche application, la plus proche de l'utilisateur final, englobe les applications et les services proprement dits. Elle est chargée de sécuriser les applications elles-mêmes au moyen de mécanismes d'authentification robustes, de contrôles d'accès et de pratiques de codage sécurisées. Ces mesures permettent de se défendre contre les attaques au niveau des applications, telles que les injections SQL, les scripts intersites (XSS) et d'autres vulnérabilités.

Il est important de noter que si le modèle à sept couches constitue un cadre utile, la mise en œuvre des mesures de sécurité peut varier en fonction d'exigences spécifiques, de normes industrielles et de la nature des systèmes ou des réseaux à protéger. Les approches modernes de la cybersécurité intègrent souvent des couches et des technologies supplémentaires pour répondre efficacement aux menaces et aux défis émergents.

Renforcer la sécurité avec les tests de pénétration

En plus des sept couches de cybersécurité, Connect-i propose des services de test de pénétration comme mesure proactive pour identifier les vulnérabilités et évaluer l'efficacité des mesures de sécurité existantes. Les tests de pénétration consistent à autoriser des attaques simulées sur des systèmes, des réseaux ou des applications afin de découvrir les faiblesses potentielles que des acteurs malveillants pourraient exploiter.

Face à l'évolution des cybermenaces, une approche structurée de la cybersécurité est indispensable pour protéger les informations et les systèmes. Les sept couches de cybersécurité basées sur le modèle OSI fournissent un cadre complet pour la mise en œuvre de mesures de sécurité à différents niveaux. Les services de test de pénétration de Connect-i renforcent encore la sécurité en identifiant les vulnérabilités et en permettant une réduction proactive des risques.

En adoptant ces pratiques, les organisations et les individus peuvent renforcer leurs défenses et garantir l'intégrité, la confidentialité et la disponibilité de leurs actifs critiques face à un paysage numérique de plus en plus hostile.