Renforcer la cybersécurité : Les étapes essentielles du processus d'évaluation des vulnérabilités

Dans le paysage numérique actuel, où les cybermenaces évoluent constamment, les entreprises doivent donner la priorité à la sécurité de leurs systèmes et de leurs données. Un aspect crucial du maintien d'une stratégie de cybersécurité solide est la réalisation d'évaluations régulières des vulnérabilités. Ces évaluations permettent aux organisations d'identifier les faiblesses et d'y remédier de manière proactive avant que des acteurs malveillants ne puissent les exploiter.

Cet article présente les cinq étapes clés du processus d'évaluation des vulnérabilités, qui vous permettront de renforcer la défense de votre organisation contre les cybermenaces.

Préparation initiale

Avant de se lancer dans une évaluation des vulnérabilités, il est essentiel de poser les bases d'une évaluation complète et productive. C'est pourquoi, au cours de la phase de préparation initiale, l'équipe de sécurité définit le champ d'application et les objectifs de l'évaluation :

- Identifier les ressources et les équipements protégés : Cartographier tous les points de connexion et comprendre les composants clés de l'infrastructure.

- Évaluer la valeur commerciale de chaque ressource : déterminer l'impact potentiel d'une attaque sur les différentes ressources, en donnant la priorité à celles qui sont les plus importantes.

- Identifier les contrôles d'accès et les exigences de sécurité : Évaluer les mesures de sécurité existantes et les exigences spécifiques pour chaque système.

- Évaluer le traitement des données sensibles : Comprendre la nature des données sensibles et leurs mécanismes de transfert entre les systèmes.

- Établir des lignes de base : Enregistrer l'état actuel des services, des processus et des ports ouverts sur les actifs protégés afin de mesurer toute déviation au cours de l'évaluation.

En rassemblant ces informations de manière exhaustive, les équipes de sécurité comprennent mieux les sources d'attaque potentielles et peuvent élaborer une stratégie de remédiation solide.

Tests d'évaluation de la vulnérabilité

Une fois la préparation initiale terminée, les tests d'évaluation de la vulnérabilité commencent. Cette étape consiste à effectuer des analyses automatisées des vulnérabilités sur les appareils et les environnements cibles. Pour rationaliser et optimiser ce processus, les équipes utilisent divers outils tels que les bases de données de vulnérabilités, les avis de sécurité des fournisseurs et les flux de renseignements sur les menaces.

Des investigations manuelles complètent les analyses automatisées afin de garantir un examen approfondi du niveau de sécurité des systèmes. La durée du test peut varier de quelques minutes à plusieurs heures, en fonction de la taille et de la complexité du système.

Priorisation des vulnérabilités

À ce stade, l'équipe de sécurité s'attache à affiner les résultats des analyses de vulnérabilité. Elle élimine les faux positifs et classe les vulnérabilités par ordre de priorité en fonction de plusieurs facteurs, notamment

- Score de gravité : Évaluation de la criticité des vulnérabilités telle que fournie par les bases de données de vulnérabilités.

- Impact sur l'entreprise : Évaluation des conséquences potentielles de l'exploitation d'une vulnérabilité, telles que les pertes financières ou les atteintes à la réputation.

- Risque pour les données sensibles : Identification des vulnérabilités qui présentent un risque pour les informations sensibles, telles que les données personnelles identifiables ou les secrets commerciaux.

- Exploitabilité : Évaluer la facilité avec laquelle un attaquant peut exploiter une vulnérabilité.

- Durée de la vulnérabilité : Il s'agit de déterminer depuis combien de temps la vulnérabilité existe et a été exposée à des menaces potentielles.

- Potentiel de mouvement latéral : Il s'agit d'analyser si la vulnérabilité peut faciliter l'accès non autorisé à d'autres systèmes sensibles au sein du réseau.

- Disponibilité des correctifs et efforts requis : Évaluer la présence de correctifs et l'effort nécessaire pour les déployer efficacement.

En classant les vulnérabilités par ordre de priorité, les organisations peuvent se concentrer sur les risques les plus critiques et allouer les ressources en conséquence.

Création d'un rapport d'évaluation de la vulnérabilité

Un rapport complet d'évaluation des vulnérabilités vise à communiquer les résultats de l'évaluation et à guider efficacement le processus de remédiation. Il consolide les vulnérabilités identifiées sur l'ensemble des biens protégés et comprend un plan de remédiation détaillé.

Pour les vulnérabilités à risque moyen ou élevé, le rapport fournit des informations telles que la nature de la vulnérabilité, les systèmes qu'elle affecte, les dommages potentiels en cas d'exploitation, ainsi que le plan recommandé et les efforts nécessaires pour l'atténuer. Dans la mesure du possible, le rapport comprend également une démonstration de faisabilité (PoC) qui montre comment les vulnérabilités critiques pourraient être exploitées.

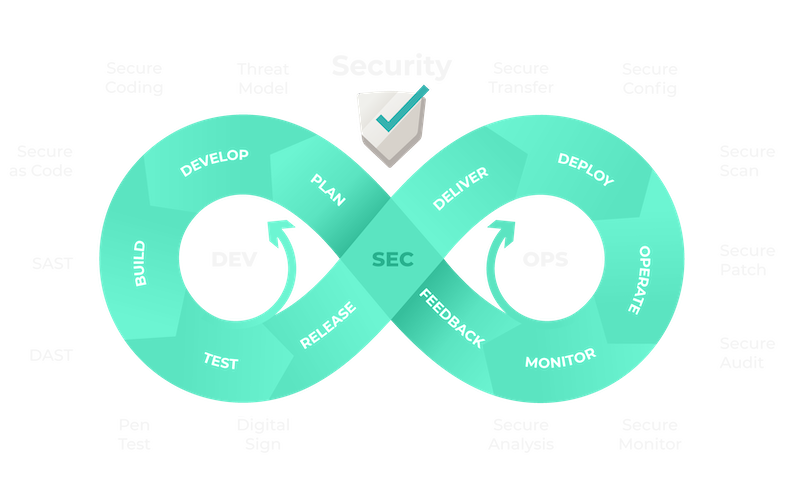

Évaluation continue des vulnérabilités

Reconnaissant que les vulnérabilités ne sont pas statiques, les organisations doivent adopter une approche d'évaluation continue des vulnérabilités. Alors que les analyses fournissent un aperçu ponctuel des vulnérabilités, les nouveaux déploiements, les changements de configuration et les menaces émergentes peuvent introduire de nouvelles vulnérabilités. C'est pourquoi l'évaluation continue des vulnérabilités devient cruciale.

Pour réaliser une évaluation continue des vulnérabilités, les organisations devraient intégrer l'évaluation automatisée des vulnérabilités dans leurs processus de développement de logiciels, en particulier dans le pipeline d'intégration et de déploiement continus (CI/CD). Ce faisant, les vulnérabilités peuvent être identifiées et corrigées dès le début du cycle de développement des logiciels (SDLC), ce qui réduit la nécessité de corriger le code vulnérable après le déploiement.

S'il est essentiel d'intégrer l'évaluation des vulnérabilités dans le pipeline CI/CD, il est tout aussi important d'effectuer régulièrement des analyses de vulnérabilité sur les systèmes de production. Ces analyses permettent d'identifier les vulnérabilités résiduelles des systèmes existants ou des applications tierces que le processus CI/CD ne couvre peut-être pas.

Conclusion

Le processus d'évaluation des vulnérabilités est un élément essentiel de toute stratégie de cybersécurité solide. En suivant les cinq étapes décrites dans cet article, les organisations peuvent identifier et traiter efficacement les vulnérabilités de leur infrastructure numérique.

De la préparation initiale aux tests de vulnérabilité, en passant par la hiérarchisation des vulnérabilités, la création de rapports complets et l'évaluation continue des vulnérabilités, les entreprises peuvent protéger de manière proactive leurs systèmes et leurs données contre les cybermenaces potentielles.

En mettant en œuvre un processus systématique et continu d'évaluation des vulnérabilités, les organisations peuvent améliorer leur posture de sécurité, réduire le risque de violation des données ou de compromission des systèmes, et maintenir la confiance de leurs clients et parties prenantes.

N'oubliez pas que la cybersécurité est une entreprise permanente et qu'il est essentiel de rester vigilant dans l'identification et l'atténuation des vulnérabilités pour maintenir une défense solide contre les cybermenaces en constante évolution.